Промежуточное тестирование N 3

Вариант 1

1. Удаленный доступ. Сканирование сети позволяет злоумышленнику

а) внедрить программу «Троянский конь»;

б) получить перечни портов TCP и UDP;

в) создать тайные каналы доступа

2. Удаленный доступ. Злоумышленник прибегает к созданию тайных каналов на взломанном ПК для:

а) расширения полномочий;

0) обеспечения возможности удаленного управления ПК:

в) проведения атаки класса «Отказ в обслуживании»

3. Удаленный доступ. Злоумышленник, составив схему сети и перечень наиболее уязвимых ее мест, переходит Е

а) идентификации доступных ресурсов;

"6) внедрению в сеть

в) сканированию.

4. Удаленный доступ. Какие действия злоумышленника не являются противозаконными:

а) сбор информации, сканирование, идентификация доступных ресурсов;

б) сбор информации, сокрытие следов, блокирование;

в) сбор информации, сканирование, получение доступа.

5. Удаленный доступ. На каком этапе злоумышленник использует команды NET. NBSTAT. NBTSCAN:

• а) сканирование;

б) блокирование;

в) идентификация доступных ресурсов.

6. Удаленный доступ. Метод. при которого злоумышленник расширяет свои полномочия в сети

а) душевная беседа с администратором сети;

б) создание новой папки на AC;

в) создание учетной записи администратора.

7. Удаленный доступ. Чтобы скрыть следы НСД злоумышленник:

а) использует уборочный инвентарь;

б) оставляет на взломанной AC утилиты, маскируя их под системные файлы;

в) провоцирует DoS-атаку.

8. Какие операции в БД могут выполнять конечные пользователи:

а) добавление (удаление);

б) редактирование;

в) соединение с СУБД и формирование за На какие категории делятся субъекты системы контроля СУБД:

а) конечные пользователи, привилегированные пользователи, администраторы;

б) начинающие пользователи, хакеры, администраторы;

в) администраторы, IT-команда, группы пользователей.

10. Штатное средство зашиты ОС Windows, которое служит для предотвращения перезаписи программами важных

файлов операционной системы:

а) технология WFP;

• б) межсетевой экран;

в) антивирусное ПО.

П. Для своей работы сниффер пакетов использует:

а) таблицу маршрутизаторов;

6) кадры данных полученных сетевым адаптером;

в) конфиденциальную информацию пользователя.

12. Атаки на ОС. Файл журнала приложений предназначен для:

а) регистрации событий приложений и служб

6) регистрации событий системы аудита;

в) регистрации событий драйверов устройств. -

198

239

Ответы на вопрос:

Функция:

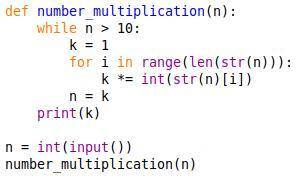

def number_multiplication(n):

while n > 10:

k = 1

for i in range(len(str(n))):

k *= int(str(n)[i])

n = k

print(k)

Вызов:

n = int(input())

number_multiplication(n)

Популярно: Информатика

-

с информатикой, нужно сделать!!!...

кот88307.01.2020 17:49

кот88307.01.2020 17:49 -

Дан текст, содержащий не более 10 слов, из строчных русских букв,...

крыня113.03.2022 08:37

крыня113.03.2022 08:37 -

Какой объем памяти в КБайтах займет изображение 512*128 пикселей,...

lexa123assasin19.04.2021 13:27

lexa123assasin19.04.2021 13:27 -

Какое число будет напечатано в результате выполнения следующего...

Fidjit18.02.2022 15:46

Fidjit18.02.2022 15:46 -

На клавиатуре вводятся 10 чисел. Составьте программу, определяющую...

svetlana89808.03.2021 03:13

svetlana89808.03.2021 03:13 -

баллов только за правильный ответ баллов только за правильный ответ!...

aynuran131.05.2021 13:07

aynuran131.05.2021 13:07 -

Construct 3. Я новичок в этой программе и не могу добавить событие...

peter070714.05.2023 01:20

peter070714.05.2023 01:20 -

Выберите команду относительного смещения балл сместиться в точку...

ivanvlasuyk8003.05.2021 11:12

ivanvlasuyk8003.05.2021 11:12 -

Після якого службового слова записують умову? 1. input 2. if 3....

ghost13301.09.2020 15:18

ghost13301.09.2020 15:18 -

Что является информационной моделью объекта автомобиль ?...

sanakajpak27.09.2022 01:45

sanakajpak27.09.2022 01:45